През 2018 година завърших своята магистърска степен със специалност “Управление на сигурността” в Международното висше бизнес училище в София, като това бе темата за магистърската ми теза. Тя е особено актуална в днешните несигурни времена, затова реших да я споделя със света с надеждата, че тя ще бъде интересна и полезна на всички.

Научен ръководител: проф. д-р Руслан Пенчев

Рецензент: проф. Здравко Гъргаров

ДЕКЛАРАЦИЯ ЗА АВТОРСТВО

Долуподписаният Димитър _____ _____, декларирам, че представената магистърска теза е написана изцяло от мен. Всички литературни източници, които съм използвал, са цитирани съобразно правилата. Приносът на други лица при написването на тезата е посочен в благодарностите заедно с характера и обема на тяхното участие. Уведомен съм, че нарушаването на тези норми ще бъде санкционирано с оценка „слаб” (2) и до административни наказания.

БЛАГОДАРНОСТИ

Изразявам личните си благодарности към проф. Руслан Пенчев, г-н Авнер Саар и г-н Амир Такоми, за блестящата организация и изпълнение на учебната програма. Пожелавам на МВБУ да продължава да допринася за българското висше образование с български и чуждестранни специалисти, защото техните знания и опит са безценни за нас, a по мое лично мнение това е важна липсваща част в учебните програми на други университети.

Благодарности и на моите преки ръководители от “Зигиуейв” АД – Ави Вакнин и Идан Харел, за тяхното съдействие, препоръки и съвети с тяхната изключителна техническа компетентност.

Благодаря ви!

Списък с използвани съкращения

- ARPANET – Advanced Research Projects Agency Network

- CARICOM – Caribbean Community

- CERN – European Organization for Nuclear Research

- CI – Critical Information

- CII – Critical Information Infrastructure

- CIIP – Policy on Critical Information Infrastructure Protection

- COMESA – Common Market for Eastern and Southern Africa

- CSA – Canadian Standards Association

- CSIRT – Computer Security Incident Response Team

- DDoS – Distributed Denial of Service

- DNS – Domain Name System

- DNSSEC – Domain Name System Security

- DoS – Denial of Service

- ECOWAS – Economic Community of West African States

- ENISA – European Union Agency for Network and Information Security

- GCA – Global Cyber Alliance

- IANA – Internet Assigned Numbers Authority

- ICANN – Internet Corporation for Assigned Names and Numbers

- ICB – Institute of Certified Bookkeepers

- ICT – Information and Communications Technology

- IP – Internet Protocol

- ISAC – Information Sharing and Analysis Center

- ISP – Internet Service Provider

- ITU – International Telecommunication Union

- MAE – Metropolitan Area Exchange

- NAP – Network Access Point

- NSFNET – National Science Foundation Network

- NSP – Network Service Provider

- NTIA – National Telecommunications and Information Administration

- NWG – Network Working Group

- OSFI – Office of the Superintendent of Financial Institutions

- RFC – Request for comments

- THB – Traffic of Human Beings

- TLD – Top Level Domain

- UNECA – United Nations Economic Commission for Africa

- URL – Uniform Resource Locator

- VoIP – Voice over IP

- WPISP – Working Party on Information Security and Privacy

- WWW – World Wide Web

- ОИСР – Организация за икономическо сътрудничество и развитие

- ЮАОР – Южноафриканска общност за развитие

Съдържание

УВОД

ГЛАВА 1 – ПРЕДИЗВИКАТЕЛСТВОТО НА КИБЕРСИГУРНОСТТА

1.1 Структура и философия на интернет средата

1.2 Рискове и заплахи от разширяване на мрежата

1.3 Основни концепции в киберсигурността

ГЛАВА 2 – ТЕНДЕНЦИИ В КИБЕРСИГУРНОСТТА

2.1 Ефектив на киберпрестъпността и терористичните рискове

2.2 Основни мерки за борба

2.3 Регионални и международни движения и регулации

ГЛАВА 3 – НАСОКИ ЗА ИЗГРАЖДАНЕ НА ИНСТИТУЦИОНАЛНА РАМКА ЗА КИБЕРСИГУРНОСТ

3.1 Съвременни концепции

3.2 Добри практики на киберсигурност

3.3 Мястото на киберсигурността в интегрираната национална рамка

ЗАКЛЮЧЕНИЕ

ИЗПОЛЗВАНА ЛИТЕРАТУРА

Увод

От дълго време социалното благополучие и икономическата стабилност се основават на надеждното функциониране на мрежите за предаване на данни и компютърните услуги. Много фактори оказват влияние върху функционирането на ключови обществени информационни системи: интернет атаки, нарушения, причинени от физическо въздействие, провал на софтуер и хардуер, човешки грешки. Тези явления ясно демонстрират как модерното общество зависи от стабилното функциониране на информационните системи, включително Интернет. Тази идея се повтаря в германската стратегия за киберсигурност, според която „осигуряването на достъп до виртуалното пространство, както и на целостта, автентичността и поверителността на информацията в киберпространството е едно от най-важните проблеми на 21 век. Ето защо защитата на киберпространството се превръща в основна задача на държавата“.

На някои заседания на Европейската комисия е било значението на мрежовата и информационната сигурност и необходимостта от създаване на единно европейско информационно пространство. На едно от последните заседания на Европейската комисия за защита на ключова информация за инфраструктурата (CIIP) са били предложени практически мерки или разпоредби за повишаване на безопасността и надеждността на публичните мрежи.

Предмет на настоящата разработка е киберсигурността, която все повече се разглежда като стратегически проблем от национално значение и засяга всички сектори на обществото.

Целта на настоящата дипломна работа е в контекста на междунационалните сътрудничества и политиката за киберсигурност на развитите страни, да се предложи приемането на държавна стратегия за киберсигурността, която може да служи като средство за засилване на сигурността и надеждността на правителствените информационни системи.

Задачи за изпълнението на посочената цел са:

- Да се анализират предизвикателствата пред киберсигурността и причините за тях.

- Да се разгледат проблемите и тенденциите в мерките на киберсигурността

- Да се изведат характеристики на рамка за киберсигурност на национално равнище.

ГЛАВА 1 – ПРЕДИЗВИКАТЕЛСТВОТО НА КИБЕРСИГУРНОСТТА

1.1 Структура и философия на интернет средата

Много хора, които използват интернет, може да не разбират архитектурата му или това, което го прави да съществува. Появата на World Wide Web през 90-те години на миналия век е увеличило популярността на интернет до такава степен, че до днес много потребители го смятат за синоним на самия интернет, но в действителност това е само едно от многото различни приложения, които съставляват глобалната взаимосвързана система от мрежи, известна като интернет. Ако интернет може да бъде визуализиран като система от пътища, световната мрежа ще бъде едно от многото средства. Други са електронна поща, протокол за прехвърляне на файлове, протокол за глас през интернет (VOIP) и безброй други приложения и комунални услуги, които разчитат на интернет. За да разберем защо са необходими международни усилия в областта на киберсигурността и как те могат да бъдат от полза за потребителите и народите, първо трябва да разберем как действително функционира интернет.

В основата на Интернет е средство за прехвърляне на информация между различни компютърни мрежи. Интернет позволява предаването на информация от един компютър на друг, независимо от физическото или логическото разстояние между двете машини. В много отношения процесът може да бъде сравнен с пощенската услуга. Ако някой иска да изпрати физически пакет на някого, пакетът трябва да има както адрес за връщане (т.е. произход), така и адрес на местоназначение. По подобен начин, компютрите прехвърлят информация в дискретни количества, известни като “пакети”. Всяко устройство, свързано в интернет, трябва да има уникален адрес, така че неговият трафик да може да бъде насочен правилно. По този начин нека си представим два компютъра – Компютър А и Компютър Б, всеки от които е свързан към интернет чрез интернет доставчик (ISP) и получава уникален адрес (IP адрес).

След установяването на връзки с интернет, собствениците на Компютър А и Компютър Б искат да комуникират. Поради огромния брой устройства свързани с интернет, и динамичния характер на тези устройства (устройствата се добавят и изваждат от мрежата всеки ден), не е възможно всички компютри да познават IP адреса за всяко устройство, свързано към интернет. Вместо това се използват устройства, познати като маршрутизатори (рутери), които гарантират, че пакетите ще достигнат правилния адрес. Маршрутизаторите, както може да се предположи, маршрутират пакетите между компютрите; всеки маршрутизатор съдържа набор от указания (таблица за маршрутизиране) за доставка на пакети до техните дестинации. Поради ограничената възможност на рутера да съхранява информация, тези таблици за маршрутизация съдържат само указания за отделен брой адреси. Ако Компютър А и Компютър Б се намират в една и съща мрежа (например такава в дом или в малък бизнес), маршрутизаторът, управляващ тази мрежа, ще разпознае целевия IP адрес на Компютър Б и веднага ще маршрутизира пакетите по подходящ начин, завършвайки успешно прехвърлянето. Маршрутизирането става по-сложно, когато двата компютъра не са разположени в една и съща мрежа.

Например в една офис среда, в която един служител на ниско ниво в йерархията е подготвил документ, който трябва да изпрати до главния изпълнителен директор на компанията. Като обикновен чиновник, той не може да изпрати документа директно на главния изпълнителен директор; вместо това документът трябва първо да се изпрати на прекия ръководител. За съжаление, непосредственият ръководител също е твърде ниско в йерархията, за да изпрати информацията директно на главния изпълнителен директор, а вместо това трябва да я изпрати на своя надзорен орган за одобрение. Този цикъл се повтаря, докато в крайна сметка документът бъде даден на някой, който може да го достави директно на главния изпълнителен директор. Маршрутизаторите са организирани по подобен йерархичен начин; всяка таблица за маршрутизиране има ограничен брой адреси, на които тя може да доставя информация. Ако целевият IP адрес не се намира в таблицата за маршрутизиране, маршрутизаторът ще препраща пакетите към рутер на по-високо ниво. Този цикъл се повтаря, докато пакетите бъдат пренасочени към маршрутизатор, който разпознава целевия IP адрес. Оттам пакетите могат да се преместят към “друг” набор маршрутизатори “надолу”, докато накрая достигнат крайната цел.

Тази сложна схема за маршрутизация е налице, когато Компютър А и Компютър Б са разположени в различни мрежи, известни като доставчици на мрежови услуги (NSPs). Мрежите NSP обикновено обхващат цели държави или региони и могат да отдават под наем достъпа до интернет на голямо разнообразие от по-малки ISP. Като такива, NSP обикновено се нарича че предоставят „основните“ интернет услуги. Тъй като дори тези големи мрежи не са достатъчно големи, за да доставят пакетите на всички компютри по целия свят, NSP имат сключени споразумения за прехвърляне на пакетите чрез няколко точки за обмен на информация, известни като точки за достъп до мрежата (NAP) или междинни централи (MAEs). Тези споразумения позволяват глобалното свързване на различни мрежи, които наричаме Интернет. Въз основа на примера информацията ще премине от Компютър А “нагоре” през серия маршрутизатори, докато стигне до NSP, който прехвърля информацията през основния интернет към друга NSP, обслужваща мрежата на Компютър Б. Оттам, информацията преминава “надолу” по подобен набор маршрутизатори, докато в крайна сметка достигне Компютър Б.

Наистина международните аспекти на Интернет идват с тази взаимосвързаност на множество регионални мрежи по целия свят. Докато големите NSP могат да контролират значителна част от интернет трафика в собствения си регион, те имат ограничена власт над интернет като цяло, поради наличието на други NSP в целия свят. Освен това, тъй като стойността на интернет зависи от надеждното предаване на информация пo местоназначение, независимо от мрежата, в която се намира местоназначението, международното сътрудничество е от първостепенно значение. Същата глобална взаимовръзка и разпределено управление, които правят интернет такъв революционен инструмент за комуникация, също правят сигурността му толкова трудна задача.

Пълната история за появата и развитието на интернет е извън обхвата на дипломната работа. Независимо от това, разбирането за предизвикателствата по отношение на киберсигурността изискват разбиране на основните начини, които правят Интернет да съществува. Разбирането на произхода разкрива няколко фундаментални характеристики, които са помогнали да се развие Интернет в това, което е днес и илюстрира защо ефективната киберсигурност не може да бъде постигната от само от една държава.

1.1.1. Философия на ARPANET

През 50 и 60-те години на 20 век компютрите са обемисти, огромни и скъпи, като те са работели със специално форматирани ударни карти, поставяни в машината, за да генерират реални изчисления. Една от многото трудности при използването на тези ранни компютърни системи е била, че по-голямата част от времето компютърът е изисквал човешки инструкции през терминала; след като компютрите са получили правилно форматирани инструкции, те са обработвали информация за много кратко време. тези данни на “много малко време”. В резултат на това изследователите, желаещи да използват тези машини, често е трябвало да прекарват дълги часове в програмиране, тъй като всеки от тях е бил принуден да се конкурира за време за достъп с другите. За да се реши този недостатък, е била разработена техника, известна като “споделяне на времето”. Споделянето на времето по същество е разделяло мощността на компютъра на няколко различни потока, всеки насочен към различен проект, изпълняван на различни терминали (по-малки компютри, свързани към по-голямата обработваща система, която е извършвала изчисленията). През 1966 година е започнало проектирането на компютърна мрежа, която може да разшири практиката за споделяне на времето в географски отдалечени компютърни системи. Тази компютърна мрежа в крайна сметка ще стане известна като ARPANET и в много отношения е следващата логическа еволюция на споделянето на времето.

Отвъд архитектурата и физическата рамка на ARPANET, няколко от основните й философии и дизайнерски решения са помогнали за оформянето на ключови въпроси за киберсигурността и цялостната работа на интернет. Ранен пример за такава философия е концепцията за свободен достъп. Първоначалните планове за разработването на ARPANET са изисквали входни точки към мрежата (т.е. терминали, през които могат да бъдат достъпни други компютри) само на определени сайтове, където компютрите са били свързани към мрежата за споделяне на времето. До 1971 г. обаче дизайнът е бил променен и е било взето решение да се предоставят на някои не-хост сайтове достъп до мрежата. Това привидно незначително решение всъщност е основополагащо за изграждането на интернет, какъвто го познаваме днес. На този етап всички участници в работата на ARPANET са приемали, че достъпът ще бъде ограничен до тези сайтове, които биха могли да осигурят собствени ресурси за доброто на мрежата. Желанието на администраторите на ARPANET да разрешат възможността за свободен достъп при отсъствието на тези ресурси е било наистина революционно. Тази политика на свободен достъп до информация ще се превърне в основа на интернет и ще има отражение и до днес, като се гарантира, че всички мрежи могат да се свързват с интернет, независимо от това, какъв принос всяка една може да има. Освен това, тази проста концепция е създала значими фактори имащи влияние върху усилията за киберсигурност.

Тази философия на откритостта също може да се намери в разработването на много от “протоколите”. Създаването на ARPANET не е било такава лесна задача, особено на техническо ниво; просто свързването на компютрите един към друг не е било достатъчно, тъй като компютрите в различните възли е било уникално и в много случаи е изпълнявало съвсем различен оперативен софтуер. Тези устройства са говорели на различен език и не са могли все още да общуват помежду си. Едно потенциално решение на този проблем е било да се принуди всеки компютър да използва същия език, пренаписвайки първоначалното програмиране, за да бъде комуникацията последователна във всички системи. Въпреки това, администраторите на ARPANET бързо са открили, че техническите представители от всеки един от възлите не са имали желание да се занимават с ревизия на техните езици за работа, за да ги приведат в съответствие с останалите възли. Това нежелание е застрашило един от основните цели на ARPANET да интегрира отделните административни единици в обща услуга. В резултат на това основателите на ARPANET са били решени да разработят общи езици, които да позволят на различните компютри да комуникират помежду си, като същевременно са намали допълнителната тежест върху техните администратори. Тази практика в крайна сметка ще бъде източник на противоречия като през средата на 70-те години е възникнала битка между протоколите на ARPANET и група от телекомуникационни оператори. Последните са създали свой собствен протокол, който те са искали да наложат като универсален, за да формират единна мрежа. В крайна сметка, обаче, нагласите на ARPA са спечелили и техният модел на отворен достъп до Интернет се е превърнал в най-широко приетия мрежов стандарт в Съединените щати и в крайна сметка в света.

Финален пример за философия на ARPANET който продължава да отразява Интернет, е доверието, което се полага в съвместното и консенсусното задвижване. Посочените по-горе протоколи всъщност са разработени от Network Working Group (NWG), група формирана до голяма степен от неопитни изследователи и студенти, които са се обединили неофициално. Всъщност мнозина в групата са очаквали професионалисти да се заемат с работата и по-късно са започнали да правят официален запис на своите разговори и решения. В тази група дори и желанието за консенсус и сътрудничество е очевидно: вместо да издават официални изявления или прокламации относно решенията по протоколи и други въпроси, групата е издала документи, озаглавени “Искане за коментари” (RFC). Тези RFCs в крайна сметка са щели да станат отличителен белег на ARPANET, а по-късно и на Интернет. До днес моделът на сътрудничество, основан от ARPANET, засяга международните отношения в ангажираност с киберсигурността чрез насърчаване на участието на голямо разнообразие от публични и частни организации по целия свят.

ARPANET е продължил да расте и да се развива през 60-те и 70-те години. По време на тази еволюция ARPANET е запазил своите основни философии за отворен достъп и сътрудничество и е поддържал целта си да постигне по-голяма взаимовръзка с разпределените мрежи, независимо от техния дизайн или ориентация. Локалните мрежи, включително собствените комерсиални системи, са се появили през годините след създаването на ARPANET и чрез използването на протоколите, разработени от NWG, тези мрежи са били способни да комуникират помежду си. Това е било тествано през 1977 г., когато компютърните учени са били в състояние да изпращат данни между три от тези независими мрежи. Тази първоначална демонстрация е предоставило доказателство, че протоколите могат да бъдат разширени извън самите възли на ARPANET. Освен това демонстрацията е показала, че независими мрежи могат да поддържат своите индивидуални системи и практики, докато имат връзка с ARPANET и други мрежи. Това запазване на автономията е направило значително по-лесно за външните мрежи да участват във взаимното свързване. В резултат на демонстрацията са широко разнообразие от обществени и частни мрежи, както вътрешни, така и частни и международни мрежи са се присъединили към системата за междусистемни връзки на ARPA, установявайки за първи път това, което ще стане по-късно известно като Интернет.

Но нарастващата популярност на Интернет, която ARPA е съдействала да създаде чрез своите протоколи и дизайн философията в крайна сметка е щяла да доведе до извеждането от употреба на ARPANET. През 80-те години на миналия век ARPANET е западнала като редица други организации са допринесли за непрекъснатото развитие на интернет. Съвместният и взаимосвързан характер на Интернет означава, че сътрудниците идват от много области, включително университетски администратори и частни доставчици на интернет услуги.

Създаването на NSFNET в средата на 80-те години в крайна сметка е довело до края на ARPANET. NSFNET е разработен от NSF като широко разпространена национална мрежа в Съединените щати, която свързва университетските компютърни центрове в регионалните мрежи; тези регионални мрежи са били свързани с по-широка национална мрежа. Тъй като NSFNET е била създадена и е спечелила популярност, администраторите на ARPANET са осъзнали, че тяхната технология е била вече остаряла. Всички останали основи и функции от ARPANET са били прехвърляни и самата система е била изведена от експлоатация.

1.1.2 Приемането на NSFNET

Докато създаването на NSFNET е помогнало за по-нататъшното пренасочване на Интернет към света, той е продължил да бъде администриран от правителствена агенция, а данните са били ограничени до нетърговски изследвания и образование. Приватизация в крайна сметка е била стъпката, необходима за задвижването на Интернет от умовете на изследователи и компютърни специалисти и във внедряването му в дейностите на обикновените граждани и народи по цялата планета. В крайна сметка чрез разнообразни усилия и преговори, включващи държавни агенции, вътрешни компоненти на NSF, доставчици на търговски мрежови услуги и потребители на NSFNET, гръбнакът на NSFNET е бил заменен от система от търговски инициативи, които са се свързали чрез серия от “обмени”, позволяващи различните мрежи да се свържат една с друга. След като гръбнакът на NSFNET е бил достъпен за търговска употреба, компютърната индустрия бързо е създала свои продукти, услуги и приложения, които е могло да се използват в Интернет. Разрастването на тези търговски предложения е допринесло значително за популярността и полезността на интернет. При приватизацията са се появили множество нови възможности; вече не се е ограничавало до приложения, които са имали непосредствена научноизследователска или образователна полза, разработчиците са създали приложения, които да обслужват нови потребители от бизнеса, услуги, насочени към отделни потребители и дори игри. Но едно приложение, което е довело до революция на интернет и до днес, е това на World Wide Web.

Един от основните фактори, които стоят зад раждането на Световната мрежа, е визуализацията. Независимо от широкото разпространение на интернет архитектурата и нарастващата взаимовръзка между частните мрежи, повечето приложения, свързващи се с интернет, остават основани на текст. Двете най-популярни: протоколът за електронна поща и за прехвърляне на файлове са били революционни по отношение на прехвърлянето на информация, но странното им представяне не е предизвикало вълнение. Няколко търговски предприятия са искали да запълнят тази празнина и са създали свои собствени услуги, които са включвали графики и те са създали много по-естетично преживяване за много потребители, но тези услуги често е била патентована и в много отношения е изглеждала в разрез с фундаменталните характеристики на Интернет като открита и взаимосвързана общност. В крайна сметка ще бъде намерено решение поради отдадеността и креативността на група изследователи в Европейската организация за ядрени изследвания (CERN).

Въпреки че техническите детайли в създаването на World Wide Web са интересни, те не са необходими за това изследване. Достатъчно е да се каже, че чрез находчивост и визия изследователите в CERN са успели да установят основите на World Wide Web, които директно са довели до последваща експлозия в популярността на интернет. Създаването на World Wide Web и нейният ангажимент за отворен достъп, позволяващ на всяка група да създаде собствена уеб страница, е стимулирало творчеството в безбройни области. Чрез World Wide Web, интернет в крайна сметка е бил трансформира в субекта, който познаваме днес, действайки като канал за бизнес, връзки с обществеността, социална дейност, политически форум и безброй други приложения, достъпни чрез прост адрес, въведен уеб браузъра.

1.2 Рискове и заплахи от разширяване на мрежата

Интернет е създал голямо удобство. Например, банките са сред многото предприятия, които се занимават с предоставяне на клиентите си достъп до голямо разнообразие от услуги за управление на сметки от дома. След като клиентът въведе потребителското си име и парола, информацията за профила се показва заедно с различни опции, които могат да се използват, включително възможността за прехвърляне на пари, плащане на сметки, заемане и други. Все по-чести стават пробивите в профилите на клиентите на банки и прехвърляне на пари без тяхното знание. Банковите записи ще покажат, че профилът не е бил пробит през дупка в системата; вместо това профилът е бил достъпен през уеб страницата на банката чрез използването на потребителско име и парола на клиента. В крайна сметка експерти по компютърна криминалистика ще разкрият, че макар да сте въвели “www.mybank.com” в уеб браузър, в действителност сте били жертва на атака, която засяга системата за имена на домейна (DNS). Хакерът е пренасочил навигацията от уеб страницата на банката към страница, която е била създадена така, че да имитира началната страница на банката по начин, така, че клиентът да се излъже да въведе своето потребителско име и парола.

Този сценарий илюстрира само един от разнообразните начини, по които потребителите разчитат на Интернет, за да управляват своите дела ежедневно. DNS, който е основен елемент на структурата на самия интернет, се използва в безброй приложения, които зависят от неговата надеждност и точност, за да изпълняват своите функции. Горният пример може също толкова лесно да се състои в прекъсването на много други дейности, които използват DNS, включително маршрутизиране на имейли или файлове, достъп до поверителни медицински досиета онлайн, използване на телефон с протокол Voice Over Internet Protocol, електронни финансови транзакции между бизнеса , антивирусен софтуер и много други.

Въпреки сериозните последствия от нарушаването на тези дейности, уязвимостите в DNS, които позволяват такива смущения, са били известни повече от десетилетие. Скоро беше постигнат напредък в приемането на DNSEC Extensions (DNSSEC), набор от “поправки” на сигурността, които биха затворили много дупки в сигурността. Разбирането на DNSSEC и защо все още не се прилага широко е сложна афера, която илюстрира как международните елементи се вписват в основната структура на Интернет и от друга страна защо здравата киберсигурност изисква участието на много участващи страни, преди всичко на ниво държави / правителства.

Очевидно името “Frodo” е било достатъчно често срещано в цялата техническа общност по времето, предизвиквайки объркване в мрежата, когато са се получавали имейли. В резултат на това изследователите са признали, че е необходима схема за именуване, за да се установи известно разграничаване между потребителите. Резултатът от тези усилия е бил DNS, йерархична система за именуване, която позволява ограничено дублиране на имена, като същевременно гарантира, че имената остават уникални. В горната част на тази йерархична структура се крие “коренът” или “коренната зона”, докато по-долу се намират няколко домейни на високо ниво, известни като домейни от първо ниво или TLD. ARPA първоначално е установила само шест от тези домейни (edu, gov, mil, com, org и net), но няколко допълнителни домейна са били добавени по-късно и нови домейни продължават да се добавят на полуректна основа. Концепцията зад DNS е била, че всеки домейн има вътрешна система за именуване, която гарантира, че потребителите могат да бъдат уникално идентифицирани, но потребителските имена могат да бъдат безопасно дублирани в домейните без конфликт. Това е било постигнато чрез именуване на компютрите с използване на символа “@”, така че те да бъдат посочени като домейн user @ като по този начин frodo @ edu няма как да се обърка с frodo@gov. В крайна сметка интернет е щял да се разшири, за да включи още подразделения в домейните (поддомейните), които лесно могат да се видят в имейл адресите до този ден във формата user@subdomain.domain (напр. john@yahoo.com).

С навлизането на World Wide Web през 90-те години стана необходимо да се използва DNS не само за идентифициране на отделни потребители, но и за идентифициране на различни хостове или сървъри, с които потребителите биха се свързали, за да видят уеб страница. IP адресите, макар и достатъчни за осигуряване на уникална идентичност за всеки компютър, свързан с интернет, не са лесни за запомняне и не позволяват на потребителите лесно да навигират в уеб страниците. В резултат Тим Бърнърс-Лий, изследовател в Европейската организация за ядрени изследвания, е разработил това, което е станало известно като Uniform Resource Locator (URL). URL адреси, изградени върху основите на DNS чрез прилагане на йерархична схема за именуване уеб страници, могат да гарантират, че дубликатите могат да присъстват в домейни, но никога в рамките на един и същ слой на самия домейн. Точно както може да съществува потребител “frodo” както в домейна gov, така и в домейна edu, може да има и www.frodo.com и www.frodo.net, защото съществуват в отделни домейни (съответно .com и .net ). Допълнителните разделения са обозначени с “/” и също така се запазва структурата, за да се предотврати дублирането, т.е. може да има www.frodo.com/ring и www.frodo.net/ring.

DNS работи въз основа на процес, който по същество е същият като процеса при който маршрутизаторите доставят трафика. Когато се въведе “www.mybank.com” в уеб браузъра, компютърът изисква мястото на адреса от най-близкия маршрутизатор, който ISP е конфигурирал да обработва DNS заявки, известен като сървър за имена. След получаване на заявката сървърът за имена превежда “www.mybank.com” в машинно разпознаваема форма, IP адреса. След това сървърът за имена отговаря на заявката с IP адреса и компютърът следва указанията за зареждане на уеб страницата на банката. Подобно на примера, в т.1.1., ако сървърът за имена не знае адреса на уеб страницата, той ще препраща трафика към непрекъсната верига от маршрутизатори на по-високо ниво, докато не бъде намерен съответният адрес. По пътя на различните искания се дават идентификационни номера (идентификационни данни за транзакции), за да се гарантира, че заявките поддържат правилното пренасочване обратно към компютъра.

DNS е елегантна система, която позволява надеждна връзка за милиони компютри по целия свят. Но DNS не е проектиран от гледна точка на сигурността. Когато DNS е бил създаден, интернет е бил по-малко място и много от злонамерените техники, използвани днес, все още не са били разработени. Въпреки това, не е отнело много дълго, докато компютърните учени са започнали да осъзнават, че DNS е уязвим и действителните разработки за справяне с тези уязвимости са започнали още през 1993 г. Независимо от сериозността на уязвимостите и упоритата работа на участниците било е необходимо повече от десетилетие преди публикуването на официалния каталог на уязвимите места. Междувременно изследователите в тази област са започнали да работят върху набор от разширения за сигурност, наричайки разширенията DNSSEC.

Техническите подробности за тези и други уязвимости в рамките на DNS са извън обхвата на дипломната работа. Но е достатъчно да се отбележи, че основните заплахи за DNS идват от атаки, които имат способността да корумпират работата на DNS, така че искащият компютър да получи неправилен отговор, който насочва компютъра към алтернативен адрес. Тъй като много услуги в Интернет използват DNS по един или друг начин, последиците от корупцията на DNS могат да бъдат много големи. Например успешната атака може да доведе до примера посочен в началото на параграфа. Други възможности варират от предотвратяване на изпращането на имейл по предназначение, пренасочване на електронни плащания.

1.2.2. Развитие на DNSSEC

Един от основополагащите принципи на интернет (както и една от най-силните му страни) е акцентът върху поддържането на оперативно съвместима мрежа по целия свят, като в същото време се дава възможност за автономно администриране на отделните мрежи. Докато е необходима определена степен на унифициране в мрежите, за да се гарантира, че те са способни да бъдат свързани, основният принцип на индивидуалната мрежа автономията остава в сила. Необходимостта от балансиране на взаимосвързаността с автономността допринася до международните аспекти на управлението на интернет и представлява усложняващо изискване за разработването на DNSSEC. Функционално това изискване изисква решение, което се предлага от DNSSEC, така, че то да бъде съвместимо със съществуващия софтуер и хардуер, експлоатиран от безбройните сървъри за имена и мрежови администратори по целия свят, или да бъде изграден като допълнителен защитен слой над съществуващата DNS структурата.

В противен случай, прилагането на DNSSEC рискува да дестабилизира взаимното свързване на регионалните мрежи и в най-лошия сценарий да създаде няколко отделни мрежи, които ще бъдат отделени от останалите и да не могат да комуникират помежду си. Подобна ситуация би създала демаркационни линии в интернет, където трафикът вече не може да бъде прехвърлен, което може да изключи достъп до цели домейни. Необходимо е само да си представим да не можем да получим достъп до всички сайтове в .com, .net или други популярни домейни, за да осъзнаем, че такава ситуация би подкопала цялата функционалност на интернет.

Последващо усложнение е било представено от необходимостта от безпроблемен и непрекъснат преход към системи, които са способни да функционират с DNSSEC. Повечето от нас, независимо дали са на работа или у дома, са срещнали време, когато са нямали достъп до интернет. Бизнес мрежите в наши дни отчитат това, когато извършват редовна поддръжка или надстройки в своите мрежи в извънработно време или през уикенда, за да сведат до минимум тези смущения. За съжаление, този подход, макар и подходящ за по-малки мрежи, не се счита за мащабируем за по-голямата конструкция на интернет. Управлението на глобално спиране на интернет, дори и за приемането на нещо толкова критично като DNSSEC, не е опция.

Комбинацията от необходимостта да се поддържат съществуващите DNS услуги и нейната непрекъсната работа усложнява развитието на DNSSEC и предотвратява няколко възможни решения. По-конкретно, едно предсрочно решение, което е било предложено, се е оказало невалидно – криптирането на DNS трафика. Криптирането на трафика с DNS би разрешило проблема с уязвимостта на DNS, но би повдигнало редица други проблеми, свързани с оперативната съвместимост и отворения достъп на Интернет. По-конкретно, въвеждането на криптиране би представило технически бариери, които биха наложили всеки домейн сървър по целия свят да бъде обновен, за да може да обработва кодираната информация. Такива подобрения биха могли да бъдат скъпи и да отнемат време. В резултат на това DNSSEC дизайнерите са възприемали алтернативен път за осигуряване на DNS чрез използването на техника, известна като криптография с публичен ключ. Криптографията с публичен ключ и DNSSEC криптографията с публичен ключ е средство за криптиране на съобщение по такъв начин, че получателят да може да потвърди, че съобщението действително идва от подателя и не е било подправено по никакъв начин. Криптографията с публичен ключ в дигиталната епоха включва използването на два електронни клавиша: частен ключ и публичен ключ. Съобщенията се кодират от подателя с частен ключ, който се съхранява и е известен само на подателя. Съобщенията, кодирани от частен ключ, могат да бъдат декриптирани само с публичния ключ. Макар ключовете да са математически свързани, те се генерират по такъв начин, че е изключително трудно да се изгради частен ключ с помощта на публичния ключ.

Криптографията с публичен ключ гарантира, че може да се вярва, че едно съобщение може да дойде от представения обект, но въпреки всичко все още е нужно да се гарантира доверието на публичния ключ. Този проблем се решава чрез използването на така наречената верига за удостоверяване (наричана също верига на доверие). По същество веригата на автентификация е връзка от доверени актьори. Докато всеки от участниците във веригата може да не взаимодейства директно с другите, всяка стъпка се осъществява между двама доверени участници, които могат да удостоверят валидността на публичен ключ. Физическият аналог би бил пример, в който мога да дам доверен сътрудник на моята публика.

По отношение на DNSSEC, криптографията с публичен ключ и свързаната верига за автентификация се основават на архитектурата на самия DNS. Както е описано по-рано, DNS се настройва йерархично, като коренът се намира в най-високата точка, последван от няколко домейна от първо ниво, под които се намират редица поддомейни. DNSSEC очертава верига за удостоверяване, която започва от корена и в крайна сметка преминава до поддомейна чрез верига за проверка на публични и частни ключове. С напълно внедрен DNSSEC, когато някой влезе в “www.mybank.com”, искането се отправя през DNS, за да определи IP адреса на “www.mybank.com”. На всеки етап от заявката (локализиране на домейна .com, локализиране на поддомейна mybank) публичните ключове на обектите ще бъдат потвърдени. Поради това коренът ще провери дали TLD “.com” е валиден, следван от .com TLD, който потвърждава, че поддомейнът “mybank.com” е валиден. С този пример веригата за удостоверяване спира тук, но процесът ще продължи по подобен начин за по-нататъшни поддомейни, като йерархичната верига на удостоверяване се удължи по необходимост. Дори бърз преглед на тази система разкрива, че решаващ компонент за внедряването на DNSSEC, който дава възможност за верификация на автентичността и осигуряващ сигурност и надеждност на DNS, е веригата за удостоверяване. Както бе посочено по-горе, този процес на удостоверяване (известен като “подписване”) не криптира самите отговори на DNS, а по-скоро използва криптография с публичен ключ, за да провери надеждността на отговорите.

1.2.2. Международни политически фактори при подписването на Root зоната

Подписването на т.нар. DNS Root зона е една от най-големите пречки пред широкото приемане на DNSSEC и фактор, който повдига много въпроси за международната киберсигурност. Подписването на тази зона включва заплетена мрежа от международни съображения, най-много свързани с субекта или юридическите лица, които биха били обвинени в генерирането, притежаването и разпространението на публични и частни ключове, използвани в процеса на подписване на Root зоната. Тъй като DNSSEC установява зоната като окончателен компонент във веригата за удостоверяване, управлението на ключовете и процеса на генериране на ключове теоретично представлява ниво на контрол на самия интернет. Докато степента на този контрол може да бъде изследвана, не може да има съмнение, че това е мощен фактор, както технически, така и политически, имайки, че държавите в света разчитат на Интернет.

Пълното разбиране на последиците от този контрол налага по-добро разбиране за начина, по който Root зона се управлява в рамките на съществуващата рамка, по-специално във връзка с участието на една организация, по-специално, Интернет корпорация за присвоени имена и номера (ICANN). ICANN се намира в центъра на международните спорове до голяма степен поради сегашното си споразумение с Националната телекомуникационна и информационна администрация на САЩ (NTIA) и частната компания за Интернет услуги, базирана в САЩ, VeriSign. Управлението на зоната от тези три единици създава значително недоволство сред много международни участници (както правителствени, така и неправителствени) и е пряк фактор за забавянето на подписването на основното и широкото разпространение на DNSSEC.

ICANN

ICANN е била създадена през 1998 г. като неправителствена организация с нестопанска цел в Калифорния. Със съгласието на NTIA, ICANN изпълнява няколко функции включително разпределяне на IP адреси, отговаря за работата на сървърната система за Root зона, добавян нови домейни от първо ниво и други задължения, свързани с координацията в Интернет.

Създаването на ICANN представлява експеримент в ранното управление на интернет, тъй като чрез предоставянето на частна организация на тези интегрални компоненти на операциите в интернет Съединените щати изпращат умишлено послание, че управлението на интернет трябва да се основава на подход “отдолу-нагоре”, ограничавайки силата на правителствата да влияят върху работата на интернет. Това послание е било подсилено от факта, че Международният съюз по далекосъобщения, е бил натоварен с отговорността за международните комуникации, чиято роля никога не е била сериозно обмислена въпреки степента на международно участие на правителството в групата. Вместо това, международното участие в DNS ще дойде от международни частни субекти, както е установено от правилника и организационната структура на ICANN. В резултат на това поднормативните актове на ICANN включват разпоредби за преразглеждане на решения, независим преглед на действията на ICANN, периодични прегледи на структурата на самата организация.

Най-важното за внедряването на DNSSEC, ICANN по договор с NTIA трябва да изпълнява събиране на функции, известни като “Орган за присвоени номера на Интернет”. Чрез този договор, когато TLD изисква промени в Root зона, ICANN трябва да потвърди тези промени и преди актуализацията да влезе в действие, NTIA трябва да я разреши. Поради това, докато отговорността за DNS се носи от ICANN, NTIA (и следователно правителството на САЩ) трябва да одобри всички промени в системата. Последна област на противоречия около ICANN и управлението на Root зона включва базираната в САЩ компания VeriSign. След като актуализацията на Root зона е разрешена от NTIA, актуализацията се разпространява в по-широката интернет общност чрез VeriSign. Това, че тази функция се управлява само от американска компания, е достатъчно, за да повдигне съмнение в много международни наблюдатели, но все пак проблемът допълнително се усложнява от факта, че VeriSign също така управлява най-популярния TLD, .com. Много международни и национални елементи разглеждат двойната роля на VeriSign в управлението на Root зоната и функционирането на домейна .com като конфликт на интереси. Освен това мнозина смятат, че VeriSign, като друга американска организация в центъра на управлението служи като доказателство, че Съединените щати поддържат несправедливо ниво на контрол над Интернет, от което зависят всички останали страни.

Комбинацията от бизнес интересите на VeriSign, упълномощаващата роля на NTIA и структурата и историята на ICANN водят много международни наблюдатели да заключат, че въпреки реториката за противното, Съединените щати остават ангажирани с контрола над интернет. Освен това ролята на тези три организации в управлението на зоната е пряк фактор в противоречията и забавянето на подписването и удължаването на съществуването на уязвимости в DNS, което допринася за факта, че това е отнело повече отколкото 15 години след първоначалното разработване на DNSSEC до момента, когато NTIA за първи път е потърсила публичен коментар относно DNSSEC. На 9 октомври 2008 г. NTIA издаде прессъобщение, в което се призова за публични коментари относно внедряването на DNSSEC, включително за разполагане в основната зона. Според прессъобщението, NTIA е “ангажирана да запази сигурността и стабилността на DNS” и организацията счита, че е “критично \[NTIA\] да получи обратна връзка от всичките 41 заинтересовани страни.”

В допълнение към искането за общи коментари, NTIA е издала шест потенциални предложения за внедряване на DNSSEC в основата и пое искала коментари по предложенията. Предложенията за генериране и разпространение на ключове са включвали няколко варианта, като четири от шестте са създали нова организация, известна като Root Key Operator (включително един от четирите, които направиха Root Key Operator споделено задължение на двама или повече оператори), едно предложение което е възложило отговорностите на ICANN чрез съществуващите функции на IANA, както и окончателно предложение, което възлага отговорностите на поддържащия орган на Root зона (т.е. VeriSign). Всяко предложение е поддържало упълномощаващата роля на NTIA.

NTIA е получила петдесет и шест отделни отговора от различни лица и организации, представляващи различни бизнеси и международни общности. Съдържанието на техните отговори ясно илюстрира защо подписването на Root зоната генерира такива международни политически фактори и защо разгръщането на DNSSEC е било толкова дълго забавено. С малко изключения, всички коментари настоятелно са препоръчвали Root да бъде подписван и DNSSEC да осигурява най-подходящия избор.

Тези коментари показват, че докато DNSSEC и подписването на Root представляват значими международни политически проблеми, много от членовете на техническата общност смятат, че политическите преговори са пречка за много необходимите технически и оперативни изисквания за подобряване на киберсигурността.

Нито един от коментарите не е подкрепил предложението на VeriSign за подписване на Root. Притесненията са, че VeriSign се стреми да се интегрира в процеса на подписване до степен, до която тя не само е неподходяща (предвид статута на американска корпорация търсеща печалба), но също така и че заместването на тяхната роля би било изключително трудно.

Един коментар по-специално може да се посочи. Като той е даден от анонимно лице, което не претендира за членство в организация или страна, но споменава, че коментарът е написан от “чужда, но не непременно враждебна гледна точка”. Коментарът се съсредоточава основно в перспективата на ICANN, VeriSign и NTIA. Коментаторът отбеляза, че тези организации ще продължат да укрепват контрола на Съединените щати върху Root зона и не разглеждат реалностите в международния характер на интернет. Вместо това коментарът призовава за “напълно разпределена собственост”, която вероятно включва представителство от множество държави, въпреки че спецификата на алтернативното предложение не е напълно ясна от съдържанието на коментара.

Уязвимостите, присъщи на DNS, представляват ясен случай за значението на международното участие в киберсигурността, точно както и изпитанията в разпространяването на на DNSSEC илюстрират някои предизвикателствата, пред които са изправени всички международни усилия в областта на киберсигурността. За съжаление тези предизвикателства не са ограничени до усилията, включващи DNSSEC; такива предизвикателства могат да бъдат открити в целия спектър на киберсигурността.

1.3. Основни концепции в киберсигурността

В литературата киберсигурността често се определя като киберпрестъпност (но не трябва да смесва с подкатегорията киберпрестъпления). Wall посочва, че понятието киберпрестъпност ще даде: “По-голямо значение, ако го конструираме в условията на трансформация на престъпно или вредно поведение чрез мрежови технологии, а не просто като поведение”.

Въпреки, че съм съгласен с това, то това не е приетата терминология в конвенциите, договорите, законодателство, които всички използват объркващия термин кибер престъпление, киберпрестъпност, или кибер престъпление на случаен принцип. Бих казал, че липсата на яснота създава ненужно объркване между типологиите. Във връзка с тази дипломна работа цялостната концепция е киберсигурността вместо по-правилното, но по-объркващо използване на престъпления в кибернетичното пространство като и двете са всеобхватна форма на престъпност. Тъй като стратегията за киберсигурност на ЕС използва термина киберсигурност като основна категория, съм избрал това понятие, за да се избегне объркване.

Yar посочва, че създаването на кибер пространството е открило нови форми на престъпни деяния, в които престъпната дейност се извършва в рамките на или чрез използване на мрежи за електронна комуникация. Тези престъпни мрежи използват Интернет, тъмната мрежа TOR и различни видове VeriSign социални медии, като Twitter, Facebook, Snapchat и WhatsApp. Годишният доклад на Евроюст за 2016-2017 г. гласи, че: “Терминът “киберпрестъпност” обхваща два вида престъпна дейност: използването на Интернет за извършване на “традиционни” престъпления като измама, фалшифициране, публикуване на материали за сексуално малтретиране и т.н., както и използването на електронни средства за прекъсване или напълно обездвижване на информационните системи”.

Кибер пространството е област, в която са видими ограничен брой дейности и контролът върху Интернет е почти невъзможен. В съвременния свят има сложна и самодостатъчна цифрова икономика, в която данните са незаконен продукт. Кибер пространството предоставя на различни видове престъпници “пространство, създадено чрез свързването на компютрите в комуникационна мрежа”.

Европол описва престъпленията в кибернетичното пространство в своя годишен доклад за организираната престъпност и оценка на тенденциите, като: “Интернет технологиите се очертават като ключов фактор за по-голямата част от частната офлайн организираната престъпна дейност. В допълнение към високотехнологичните престъпления на киберпрестъпността, измамите с платежни карти, разпространението на материали за малтретиране на деца и аудиовизуалното пиратство, широкото използване на Интернет сега е в основата на незаконния синтез на наркотици, добива и разпространението, набирането и маркетинга на жертви на трафик на хора (THB), улеснявайки незаконната имиграция, доставката на фалшиви стоки, трафик на застрашени видове и много други други престъпни дейности. Той също така се използва широко като сигурна комуникация и инструмент за изпиране на пари от престъпни групи”.

Този доклад подчертава, че с широкото разпространение и наличието на технологии се отварят нови начини за извършване на престъпления чрез злоупотреба с кибер пространството за лична печалба. Бързото развитие в тази техническа среда и новите начини за това общуване са създали нова индустриална революция, която е създала нова информационна епоха в късната модерност. Освен това считам, че организацията на кибер пространството прави тази област трудна за управление, тъй като в структурата на хакерските групи често липсва ясно ръководство. Хакерството се делегира според техническия опит на хакера, и повечето членове се познават само онлайн. Онлайн форумите са места за набиране на нови хакери, които оперират в сивата икономика и имат известна степен на организация, която им дава възможност да работят по конкретни проекти.

Най-често срещаните термини, използвани за разграничаване на различните видове незаконни онлайн дейности са: престъпленията в кибернетичното пространство, кибер-война и кибертероризма. Кибер престъпление може да бъде една организирана кибернетична атака, използваща злонамерен софтуер или злонамерен софтуер под формата на вируси, червеи, троянски коне или логически бомби. Тези видове кибератаки се различават по мотивация и дейности. Въпреки това считам, че е невъзможно да се даде точно определение на тези области киберсигурността, тъй като незаконните действия до голяма степен се припокриват, а участниците могат да се преместват между различните групи. Klimburg разглежда пример, с който ясно описва проблема за концептуализирането на трите области. Той твърди, че е почти най-вече невъзможно е да се определи дали атака произхожда от Севернокорейската армия, самотен южнокорейски студент или японската мафия. Всъщност, всички тези субекти биха могли да бъдат включени в една и съща атака. Това е така, защото концептуализирането на престъпленията в кибернетичното пространство, кибер-войната и кибертероризма могат да бъдат подвеждащи, когато се припокриват. Обаче едно нещо, което може да се подчертае е, че тези концепции не съответстват на държавно-ориентираната структура или форми на управление. Важен фактор, който трябва да се се разгледа са основните мотиви, за да се определи дали атаката, за икономическа или лична изгода, е част от важна кампания за кибер-война или информационна война или се основава на политически, религиозни или идеологически причини.

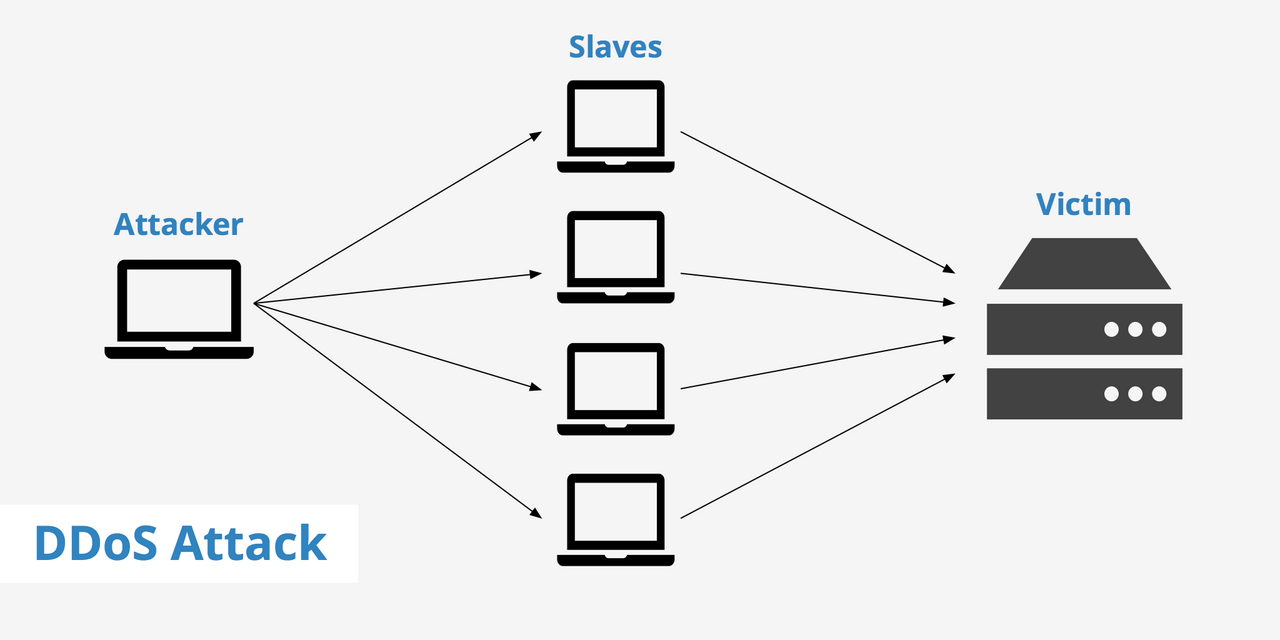

Кибернетичните атаки следват техническите нововъведения, като най-често срещани са отказите за услуги (DoS) и разпространеното отказване на услуги (DDoS). Атаките на DoS и DDoS се опитват да направят машината или мрежовия ресурс недостъпни за предназначените потребители, като изтощават техните ресурси, т.е. претоварват пощенската кутия.

Фигура 1. Илюстрация на атака DDoS

Освен това, бъгове, червеи и вируси са конструирани така, че да поразяват целта с оглед постигане на определено намерение. Най-опасният тип атака произтича от използването на логически бомби. Тези скрити файлове или софтуерни пакети са малки и не е нужно да комуникират, което ги прави изключително трудни за намиране. Независимо от това, ако се задействат бомбите, те могат да причинят огромно разрушение.

Все по-голямо безпокойство буди разширеното използване на ботнети. Те съчетават редица компютри, които създават възможност за мащабни атаки, като подобряват компютърните възможности. Проблемът с ботнетите е, че има неизвестен брой компютри, което затруднява проследяването на нападателите. С помощта на ботнет, е възможно да се генерира мащабен кибертероризъм, който се извършва или с помощта на инструменти, засягащи значителен брой информационни системи (компютри), или е свързана с атаки, които причиняват значителни щети; разрушени системни услуги, финансови разходи, загуба на лични данни и т.н. Вредите, причинени от мащабни атаки оказват значително влияние върху функционирането на самата цел и/или засягат работната среда.

Вредата причинена от въздействията на големи атаки върху функционирането на самата цел и/или афектите върху нейната работна среда може да доведе до тежки икономически, политически и социални разходи. В миналото атаките са били извършвани по недискриминационен и неструктуриран начин. Тези атаки включват неконтролирани кибер-атаки в световен мащаб, известни като Love Bug, Code Red и MyDoom, които създават хаос в целия свят. Днес атаките изглеждат по-контролирани, а някои имат вграден код, който може да е насочен към определена компания, софтуер или друга област.

Хроничният хедлинг (2014) е пример за това как хакерите успяват да получат достъп до чувствителни материали, като разпространяват по контролиран начин бъг чрез интернет. Проблемът обикновено се счита за престъпление в кибернетичното пространство, но същият код може да се използва за получаване на информация относно CI, CII и ICT за предоставяне на информация за извършване на атака, която ще наруши или унищожи целта.

Бъгът също може да е бил разработен във връзка с държавен тероризъм или война, за да се зарази компютърната мрежа на врага, например атака Stuxnet върху иранските електроцентрали, която постави началото на програмата за обогатяване на уран. Южна Корея твърди, че трябва да се разработват подобни инструменти в опит да се повредят севернокорейските ядрени съоръжения. Ако Stuxnet бъде признат за военно оръжие, той може да бъде отворен за търговия и да се използва от терористични групи. Вирусните и DDoS кодове могат лесно да бъдат активирани от терористи, които желаят да заразят определена програма, използвана от целта, за която са предназначени. Въпреки това, атаките с помощта на тези кодовете могат да станат опасни, тъй като съществува огромен риск тези компютърни оръжия да се окажат причина за непреднамерено увреждане, което е извън първоначалния им обхват.

ГЛАВА 2 – ТЕНДЕНЦИИ В КИБЕРСИГУРНОСТТА

2.1. Ефектив на киберпрестъпността и терористичните рискове

Ефектите на киберпрестъпността са забележими по целия свят, особено развиващия се свят. В икономики, характеризиращи се с нисък процент на разпространение на интернет и малко ресурси за борба с киберпрестъпленията, официалните институции свързани с такива престъпления, са склонни да бъдат нефункциониращи. Кибер престъпник е по-малко вероятно да бъде стигматизиран в тези икономики. Много хора в развиващите се икономики също са привлечени от престъпленията в кибер пространство поради високата безработица и ниските заплати.

С бързото разпространение на интернет и цифровизацията на икономическите дейности киберпрестъпността набира скорост, особено в развиващите се икономики. Според някои оценки, глобалната престъпност в кибер пространството е индустрията, която генерира $ 1 трилион годишно през последните години. Международните престъпници играят важна роля в престъпната верига на кибер-света. Също така се посочва, че има организирани престъпни групи, занимаващи се с престъпления в кибернетичното пространство. Например, китайски банди, колумбийски картели и руски и малайзийски групи за организирана престъпност наемат хакери, отклонявайки усилия от традиционните престъпления и разширявайки своя бизнес в киберпространството.

Киберпрестъпленията, произхождащи от някои развиващи се икономики, също разкриват нови дискурси в международните отношения. Например, помощник-директор на ФБР отбеляза: „Киберпрестъпността ... е най-бързо растящият проблем, пред който е изправено китайско-американското сътрудничество“. В началото на 2010 г. има съобщения за нападения срещу Gmail от хакери от Китай.

Някои развиващи се страни са водещи източници на престъпления в кибер пространство. Според Kaspersky Labs, през 2015 г. седем от първите 10 страни за създаване на троянски коне, предназначени да откраднат паролите са развиващи се страни, представлявайки 92% от тези троянски конове в световен мащаб. Бизнесът и потребителите в развиващите се страни също са станали жертва на международните престъпления в киберпространството. Тъй като по-голямата част от растежа на глобалния пазар на персонални компютри в близко бъдеще е вероятно да засегне развиващите се страни, киберпрестъпленията в тези страни заслужават по-специално внимание. Анализирайки тенденциите в киберпрестъпленията в отделните страни, анализаторите предлагат 10-15% проникване на интернет като праг за генериране на значителни хакерски дейности. Навлизането на интернет в много развиващи се страни е достигнало това ниво.

Киберпрестъпленията се характеризират с важни структурни различия в развиващите се и развитите страни. Източниците, целите и другите компоненти се различават структурно между двата вида страни. Първо, икономически фактори, пред които са изправени жертвите на престъпления в киберпространство и престъпленията се различават значително. Те включват естеството и качеството на хардуера, софтуера и инфраструктурата, насочеността на жертвите, наличието на умения за престъпления в киберпространство и свързаните с тях разходи и ползи. Вторият, вероятно по-значителен фактор, се отнася до официалните и неформалните институции. Дейностите на киберпрестъпленията могат да бъдат обяснени с разрушителни действия за предприемачеството. Институциите засягат степента на такива дейности.

Институциите от гледна точка на престъпленията в киберпространството включват наличието на арбитраж и силата на върховенството на закона и стигматизацията, свързани с превръщането в киберпрестъпник или жертва на престъпление в киберпространството.

Увеличаването на броя на кибератаките, насочени към развиващите се страни, е с международен характер. Например, кибер престъпници от Малайзия, Япония, Корея, САЩ и Китай са насочили атаки към компютри във Филипините. В един добре изследван случай беше установено, че хакери от Канада са използвали около 100 000 зле защитени “зомби” компютри предимно в развиващи се страни като Полша, Бразилия и Мексико и са откраднали 44 млн. долара. Това е показателно за ефекта на киберпретъпленията и промяната в модела на жертвата.

Гордън и Форд разглеждат киберпрестъпления от тип I и тип II. Поради ниското си ниво на цифровизация, киберпрестъпленията тип II, които включват главно човешки елементи, вероятно ще бъдат пропорционално по-високи в развиващите се страни, отколкото в индустриализираните страни. Например, много индианци се считат за жертва на различни версии на “419” измами, които включват взаимодействие между престъпни лица и жертви.

В обсъждането на киберпрестъпността в развиващите се икономики бързото разпространение на широколентови услуги в тези икономики заслужават специално внимание. В този момент трябва да се подчертае, че една от причините, поради които американските компютри са привлекателни цели за кибер престъпници са, че винаги те са онлайн и имат широколентови връзки. За сериозни престъпления в киберпространство е необходимо интензивно използване на широколентови приложения. Така, че африканските мрежи не привличат същото ниво на внимание от хакерите като други региони на света, поради ниското ниво на свързаност на района и ниското разпространение на широколентов достъп. От гледната точка на престъпника африканската среда е силно ненадеждна за ефективно извършване на кибернетични атаки. Трябва да се отбележи, че типичните “bot-herders” контролират десетки хиляди и дори милиони “зомби” компютри.

Неотдавна повечето африкански икономики нямаха оптичен кабел и разчитаха на по-бавна спътникова връзка, което означава по-дълго време за атака на локални сайтове. Поради това, че в Африка оптичната свързаност се развива, анализатори твърдят, че Африка и други развиващите се страни вероятно ще отчетат бърз растеж на киберпрестъпленията. Например, Кения е претърпяла около 800 бот атаки на ден през юли 2015, което се очаква да се увеличи до 50 000 на ден след включването на оптичната връзка. Разпространението на киберпрестъпленията се свързва и се улеснява от нарастването на широколентовия достъп.

Твърди се, че нарастването на киберпрестъпността в Китай може да се дължи главно на бързия растеж на потребителите на широколентов достъп в страната. Абсолютната широколентова база на Китай е нараснала със 114% през 2014 г., 57% през 2015 г. и 38% през 2016 г. и се очаква този ръст да бъде двуцифрен ръст през следващите няколко години. Китайската широколентова база е надминала тази на САЩ през 2013 г.

Също така широколентовите връзки в Латинска Америка са се увеличили с 41% през 2013 г като широколентовия потребител в региона се очаква да достигне 30%. В Перу броят на широколентовите абонати е нараснал с над 80% годишно през 2011 г.

Повечето киберпрестъпления се извършват от организирани престъпни групи, чиято цел е максимизиране на печалбата. Техните печалби зависят от способността да се развият и копират пазарни механизми. Това може да наложи формиране на стратегически съюзи, за да се вземат инвестиционни решения, за идентифициране на нови области на растеж, за инвестиране в научноизследователска и развойна дейност, приемане на модерни счетоводни системи и застраховане срещу рискове.

Без съмнение, финансовите загуби, причинени от престъпления, свързани с компютър и интернет, са най-съществените ефекти. Различни скорошни прегледи са анализирали икономическите последствия на киберпрестъпността, подчертавайки техните значими последствия. Институтът за компютърна сигурност (ICB) анализира икономическите последствия на киберпрестъпността в прегледа на компютърната престъпност и сигурност през 2017 г., на базата на проучване на 494 специалисти по компютърна сигурност от американските корпорации, държавни агенции и финансови институции.

Като се има предвид икономическият цикъл, проучването показва, че след растежа до 2009 г. финансовите последици на киберпрестъпността са намалели през следващите години. Резултатите от проучването показват, че това заключение е спорно, но не е ясно защо броят на регистрираните престъпления и средните загуби са намалели. През 2016 г. размерът на загубите отново се е увеличил. Прегледът не обяснява намаляването на загубите през 2012 г. или увеличението през 2016 г. От 21 категории, посочени в прегледа, най-високите загуби са били свързани с финансови измами, вируси, проникване в системата отвън и кражба на поверителни данни. Общите загуби на всички анкетирани за 2016 г. са били приблизително 66,9 милиона щатски долара.

След няколко години на намаляващи средни загуби се е появил обрат. През 2011 г. средната загуба е била 345 000 щатски долара. През 2016 г. средната загуба е почти десетократно по-висока ($ 3.1 милиона).

Прегледът на ФБР за компютърната престъпност хвърля повече светлина. Проучването на ФБР предвижда, че цената на щетата в системите за компютърна сигурност и Интернет престъпленията възлиза на 21,7 милиона долара. Най-популярните престъпления са вирусни атаки, шпионски софтуер, сканиране на портове и увреждане на данни или мрежи. Прегледът на компютърните престъпления от ФБР през 2015 г. дава оценка на цялостната ситуация за размера на загубите за икономиката на Съединените щати. Въз основа на средните загуби и при условие, че 20% от американските организации са засегнати от компютърни престъпления, се изчислява загуба за около 67 милиарда долара. Съществуват обаче проблеми, свързани с представянето на тези оценки.

Докладът за зловреден икономически софтуер за компютри през 2007 г. подчертава влиянието върху глобалната икономика на злонамерения софтуер. Един от ключовите резултати е фактът, че атакуващите, които разработват злонамерени програми, мигрират вандализъм към финансова печалба. Докладът посочва, че финансовите загуби, причинени от атаки от злонамерени програми, е достигнал своя връх през 2010 г. (17,1 млрд. долара) и през 2014 г. (17,5 млрд. долара), но е спаднал с 13,3 милиарда долара през 2015 и 2016 година. Въпреки това има несигурност в статистическите данни за въздействието на злонамерени програми. Има големи несъответствия между загубите и доказаните щети. Например, случаят с компютърния червей Sasser.

2.2. Основни мерки за борба

Може би най-важният фактор, влияещ върху разпространение на киберпрестъпността е силата на върховенството на закона. Решението на даден човек да участва в незаконна дейност е функция на очакваната вероятност за задържане и осъждане и очакваната санкция, ако бъде осъден.

Намирането на стратегии и решения за противодействие на заплахите за киберпрестъпността е голямо предизвикателство, особено за развиващите се страни. Една цялостна стратегия за борба с киберпрестъпността обикновено съдържа технически мерки за защита, но и правни инструменти. Разработване и изпълнение на тези инструментите изисква време. Мерките за техническа защита са особено скъпи.

Развиващите се страни трябва да включат мерки за защита от самото начало в процеса на разгръщане на Интернет. Въпреки факта, че това може първоначално да увеличи цената на интернет услугите, дългосрочната полза от предотвратяването на допълнителни разходи и щети, причинени от престъпления в киберпространство, многократно надвишава всички първоначални разходи за мерки за техническа защита и защита на мрежата.

Рисковете, свързани със слабите мерки за защита, всъщност могат да имат по-голямо въздействие върху развиващите се страни, защото те имат по-малка сигурност и защита. Възможност за защита на потребителите, както и на компанията, е основно изискване не само за обикновените предприятия, но и за интернет компании и предприятия с онлайн бизнес. При липса на Интернет сигурност развиващите се страни могат да срещнат големи затруднения при популяризирането електронния бизнес и в предоставянето на онлайн услуги.

Разработване на технически мерки за подобряване на киберсигурността и свързаното с нея законодателство срещу киберпрестъпността е много важно както за развитите, така и за развиващите се страни. В сравнение с разходите за въвеждане на мерки за сигурност и защитни мерки на компютърните мрежи на по-късна дата е възможно първоначалните мерки да бъдат по-малко скъпи. Развиващите се страни трябва от самото начало да разработят своите стратегии за борба киберпрестъпността в съответствие с международните стандарти.

Както беше отбелязано по-рано, киберсигурността играе важна роля за непрекъснатото развитие на информационните технологии, в същата степен като интернет услугите. Създаване на сигурен интернет и защитата на потребителите на интернет са станали неразделна част от развитието както на новите услуги, така и на обществената политика.

Стратегии за киберсигурност, например, са насочени към разработване на системи за техническа защита или обучение така че те могат да помогнат за намаляване на риска.

Стратегията за борба с киберпрестъпността трябва да бъде неразделна част от стратегията за киберсигурност. Глобалната програма за киберсигурност ITU 740 като глобална рамка за диалог и международното сътрудничество, координира международния отговор на нарастващите проблеми в областта на киберсигурността и увеличава доверието и сигурността в информационното общество, формира текущи въпроси, инициативи и партньорства за създаване на глобални стратегии за тези свързани задачи. Всички необходими мерки се разпределят в съответствие с петте принципа на Глобалната програма за киберсигурност, които са важни във всяка стратегия за кибернсигурност. В допълнение, способността за ефективната борба срещу киберпрестъпността изисква предприемането на действия от всички пет принципа.

Стратегиите за борба с киберпрестъпленията, разработени в индустриализираните страни могат да се реализират в развиващите се страни, което ще намали разходите и времето за развитие на собствени. Прилагането на съществуващи стратегии може да позволи на страните да използват съществуващите знания и опит.

Независимо от това, прилагането на съществуващите стратегии за борба с киберпрестъпността създава няколко предизвикателства. Въпреки факта, че както развиващите се, така и развитите страни са изправени пред подобни проблеми, оптималните решения, които могат да бъдат приети, зависят от ресурсите и възможностите на всяка страна. Индустриализираните страни могат да повишат нивото на киберсигурността по по-гъвкав начин, например, като се съсредоточат върху въвеждането на по-скъпа техническа защита.

Има няколко други въпроса, които трябва да бъдат взети предвид при разработването на стратегии за борба с киберпрестъпността:

• съвместимост на съответните законодателни системи;

• състояние на инициативите за подкрепа, например, обучение на общността;

• степента на действащите мерки за самозащита; и

• степента на подкрепа за частния сектор, наред с други въпроси, например чрез публично-частното партньорство.

Предвид международния характер на престъпленията в киберпространството, за борбата срещу киберпрестъпността е жизнено важно хармонизирането на националните законодателства и технологиите. Въпреки това трябва да се постигне хармонизация, имайки предвид регионалните изисквания и възможности. Голямото значение на регионалните аспекти в прилагането на стратегии за борба с киберпрестъпността се, подчертава факта, че много правни и технически стандарти са били договорени между индустриализираните страни и не са били включени някои важни аспекти за развиващите се страни.

Глобалната програма за киберсигурност има седем основни цели, основани на пет принципа:

- правни мерки;

- технически и процедурни мерки;

- организационни структури;

- създаване на капацитет;

- международно сътрудничество;

Както бе отбелязано по – горе, проблемите, свързани с киберпрестъпността играят важна роля във всичките пет принципа на Глобалната програма за киберсигурност.

2.3. Регионални и международни движения и регулации

През последното десетилетие се наблюдава значителна активност в приемането от международни организации на регионални документи, насочени към борбата с киберпрестъпността. Произходът, юридическият статус, географския обхват, предмета и механизмите на тези документи са много разнообразни.

Има пет групи документи, които включват документи, разработени в контекста на или под егидата на: i) Съвета на Европа или Европейския съюз, ii) Общността на независимите държави или Шанхайската организация за сътрудничество, iii) междуправителствени африкански организации, iv) Лигата на арабските държави и (v) организациите в системата на ООН.

Тези групи не са отделни; всички тези документи до голяма степен се обогатяват взаимно. Например основните понятия, разработени в Конвенцията на Съвета на Европа относно компютърните престъпления, могат да бъдат намерени и в много други документи. Организациите в системата на ООН, като UNECA и ITU, също участват в разработването на документи за Африка, включително проекта за конвенция на Африканския съюз и образец на закон за ЮАОР.

Между документите на отделните групи могат да се проследят очевидни връзки. Например, Законът за моделите е тясно свързан с Конвенцията на Съвета на Европа за компютърните престъпления. Проектоконвенцията на Африканският съюз съдържа формулировка, предложения в проекта – директиви на ECOWAS и – Споразумението на Британската общност и Шанхайската организация за сътрудничеството използва някои общи понятия, свързани с компютърната сигурност.

Първата важна разлика между документите е дали те имат правно обвързваща сила. Редица документи (по-специално Конвенцията на Съвета на Европа, документите на Европейския съюз, Споразумение на Общността на независимите държави, Споразумение на Шанхайската организация Сътрудничество и Конвенцията на Лигата на арабските държави) са специфични споразумения между държави, които налагат законови задължения.

Други документи, като Закона за модела на Британската общност, Проектът на Model Law COMESA, Моделът на арабската лига и образците на законови текстове ITU / CARICOM / SES не налагат законни задълженията на държавите. Те трябва по-скоро да служат като източник на или “модел” в развитието на разпоредби в националното законодателство. Отделните документи, обаче, могат да оказват значително въздействие н световно или регионално равнище, ако много държави вземат решение да приведат своето гражданско законодателството в съответствие с подхода на модела. Освен това държавите, които не ратифицират обвързващи документи или не са се присъединили към модела могат в по-малка степен да използват такива документи като източник за целите на своето законодателство, в резултат на което географският обхват на такъв документ може да бъде по-широк от кръга на тези страни, които са подписали, ратифицирали или са се присъединили към него.

Като най-широко представителния международен орган с 192 членки, Обединените нации (ООН) предлагат форум за широк кръг от въпроси от международно значение, включително киберсигурността. ОНН групата, която е най-ангажирана с киберсигурността е Международният съюз по телекомуникации (ITU). ITU е създаден през 1865 г. като International Telegraph Union поради нарастващата нужда от всеобхватна рамка за международно свързване на телеграфните линии. ITU еволюира през останалата част от 19-ти и 20-ти век, променяйки името си до Международния съюз по телекомуникации през 1934 г.. След Втората световна война ITU е станала агенция на Организацията на обединените нации, каквато е и днес; до 2009 г. членството на ITU е нараснало до 191 държави и над 700 допълнителни организации.

ITU провежда голямо разнообразие от дейности в областта на киберсигурността, много от които са придобили значително развитие след Световната среща на високо равнище по въпросите на информационното общество – инициатива на ООН, която включва “Изграждане на доверие и сигурност при използването на информационните и комуникационни технологии”. Въз основа на този принцип през 2007 г. ITU е стартирала Глобалната програма за кибернетична сигурност (GCA) като “международна рамка за сътрудничество и реагиране при изграждането на партньорство и сътрудничество между всички заинтересовани страни в борбата срещу кибернетичните заплахи“. GCA съдържа пет отделни “стълба”, всеки от които е насочена към отделна област в киберсигурността, включително правни мерки, технически и процедурни мерки, организационни структури, изграждане на капацитет и международно сътрудничество.

В стълбът “Правни мерки” са разработени два основни продукта: издание “Разбирането на киберпрестъпността: Ръководство за развиващите се страни” и “Инструментариум на ITU за законодателни мерки в областта на киберпрестъпността”. И двете точки са предназначени да подпомагат страните в разработването и прилагането на подходящи законодателни мерки за борба с киберпрестъпленията както на национална, така и на международна основа и са разработени от експерти, представляващи много различни страни, както и политически и технически дисциплини.

Повечето от усилията на ОИСР в областта на киберсигурността попадат в рубриката на работната група “Информационна сигурност и защита на личните данни” (WPISP), междуправителствен форум, който се занимава с въпроси на политиката, свързана с информационната сигурност и неприкосновеността на личния живот на международна и междукултурна основа. WPISP има няколко исторически и текущи инициативи, насочени към повишаване на киберсигурността, включително е издала доклад “Насоки за сигурността на информационните системи и мрежи: към култура на сигурност”.

ОИСР признава, че растежът на зловредения софтуер представлява сериозна заплаха за икономическата производителност на народите и се е ангажирала с много дейности, посветени на проблема. През 2007 г. ОИСР си сътрудничи с APEC, за да бъде домакин на съвместен семинар за злонамерен софтуер през 2012 г., на който са били събрани “правителствата, индустрия, екипи за реагиране при инциденти с компютърната сигурност (CSIRT), гражданското общество, потребителите и други, които играят роля в борбата срещу зловредния софтуер”. През 2009 ОИСР публикува доклад за икономическите последици от злонамерен софтуер, който включва предложения за засилено международно сътрудничество за справяне със заплахата, която зловредният софтуер създава за икономическата сигурност. И накрая, по отношение на проблема, свързан със спама и малуера, ОИСР е спонсорирала инициатива, разработвайки антиспам инструментариум.

От друга страна, НАТО продължава да насърчава кибернетичната отбрана като ключов въпрос за алианса, спонсорирайки множество семинари, конференции, посветени на този проблем. През 2008 г. НАТО е спонсорирала семинар, който се е фокусирал върху разработването на общо разбиране за кибер атаките, както и споделянето на най-добрите практики и възможностите за сътрудничество в предотвратяването и реагирането им. Друг семинар, спонсориран от НАТО е бил насочен към преосмисляне на настоящите стратегии и за определяне на спешни мерки, които да бъдат предприети, за да се сведе до минимум стратегическото и икономическото въздействие на кибератаките. Накрая, НАТО спонсорира неотдавнашна конференция в Центъра за върхови постижения в Естония, на който бяха поканени видни представители на академичната общност, правителства, военни относно обсъждане на кибернетичната война.